Terminy graniczne i obowiązki organizacji w 2025 roku

Certyfikacja zgodna z normą ISO/IEC 27001:2017 mogła być stosowana wyłącznie do 30 kwietnia 2024 roku w przypadku nowych certyfikacji oraz recertyfikacji. Od 1 maja 2024 wszystkie nowe certyfikaty muszą być wydawane wyłącznie na podstawie wersji ISO/IEC 27001:2022.

Z kolei 31 października 2025 roku to ostateczny termin ważności wszystkich istniejących certyfikatów wydanych zgodnie z ISO/IEC 27001:2017. Po tej dacie żadna organizacja nie będzie mogła utrzymać certyfikatu opartego na starszej wersji normy — wszystkie audyty nadzoru, recertyfikacje i przeglądy muszą już uwzględniać wymagania ISO/IEC 27001:2022.

W praktyce wiele firm koncentruje się na aktualizacji zabezpieczeń na podstawie normy ISO/IEC 27002:2022, często pomijając istotną zmianę w zakresie zarządzania ryzykiem. Tymczasem nowa wersja normy ISO/IEC 27005:2022, obowiązująca w Polsce jako PN-EN ISO/IEC 27005:2025-01, wprowadza zupełnie inne podejście do identyfikacji, analizy i monitorowania ryzyka.

To oznacza, że organizacje muszą nie tylko zaktualizować dokumentację i środki bezpieczeństwa, ale również zweryfikować zgodność swojej metodyki analizy ryzyka z nowymi wymaganiami. Brak dostosowania się może skutkować negatywnym wynikiem audytu i koniecznością przejścia całego procesu certyfikacji od początku.

Do kiedy ważny jest certyfikat ISO/IEC 27001:2017 i jak go zaktualizować?

Firmy, które posiadają certyfikat w wersji ISO/IEC 27001:2017, powinny do końca października 2025 roku przejść na nową wersję normy. Po tym terminie jednostki certyfikujące nie będą mogły przedłużać ani odnawiać certyfikatów opartych na starszych wymaganiach.

Proces aktualizacji powinien obejmować:

- analizę nowych wymagań zawartych w klauzulach 4–10 ISO/IEC 27001:2022,

- dostosowanie systemu zarządzania do nowych zabezpieczeń zgodnych z ISO/IEC 27001:2022, opisanych szczegółowo w normie 27002:2022,

- przegląd i aktualizację polityk, procedur oraz rejestrów zgodności,

- sprawdzenie, czy podejście do analizy ryzyka jest zgodne z ISO/IEC 27005:2022.

Właśnie ten ostatni element – nowa metodyka analizy ryzyka – bywa często pomijany, choć może przesądzić o wyniku audytu certyfikacyjnego.

Nowe zabezpieczenia w ISO/IEC 27001:2022 – co się zmieniło?

Jednym z kluczowych kroków podczas dostosowania się do wymagań ISO/IEC 27001:2022 jest aktualizacja katalogu stosowanych zabezpieczeń. Nowa wersja normy zawiera Załącznik A, który określa 93 zabezpieczenia. Ich układ oraz zawartość bazują na ISO/IEC 27002:2022, która stanowi dokument wspomagający – z opisami, celami i wskazówkami implementacyjnymi dla każdego zabezpieczenia.

W nowej strukturze wprowadzono m.in.:

- konsolidację niektórych dotychczasowych zabezpieczeń,

- 11 nowych zabezpieczeń, które odzwierciedlają aktualne zagrożenia i technologie.

Oto przykładowe z nich:

- 5.7 Rozpoznanie zagrożeń – pozyskiwanie i analiza informacji o zagrożeniach,

- 5.23 Bezpieczeństwo informacji dotyczące stosowania usług w chmurze – kontrola nad bezpieczeństwem korzystania z usług chmurowych,

- 5.30 Gotowość ICT do zapewnienia ciągłości działania – zapewnienie odporności systemów IT w przypadku zakłóceń,

- 8.10 Usuwanie informacji – bezpieczne i trwałe usuwanie informacji,

- 8.12 Zapobieganie wyciekom danych – ograniczanie ryzyka nieautoryzowanego ujawnienia informacji,

- 8.28 Bezpieczne kodowanie – bezpieczne praktyki programistyczne.

Warto zwrócić uwagę, że chociaż normy zrezygnowały z przedrostka „A.” (stosowanego w ISO/IEC 27001:2017), wiele organizacji nadal używa tej notacji pomocniczo, ze względu na istniejące odwołania w dokumentacji.

Dostosowanie się do nowych zabezpieczeń może wymagać:

- przeglądu i aktualizacji istniejących polityk oraz rejestrów,

- wdrożenia nowych narzędzi technicznych,

- szkoleń dla zespołów odpowiedzialnych za bezpieczeństwo informacji.

ISO/IEC 27005:2022 – jak zaktualizować podejście do analizy ryzyka?

Norma ISO/IEC 27005:2022 została opublikowana przez ISO w październiku 2022 roku i oficjalnie przyjęta jako PN-EN ISO/IEC 27005:2025-01. Jej numeracja w Polsce może sugerować, że jest to nowość z 2025 roku, jednak treść dokumentu odpowiada wersji międzynarodowej z 2022.

W porównaniu do wersji z 2018 roku, nowa norma:

- ma czytelniejszą strukturę i spójniejszą terminologię,

- wprowadza scenariusze ryzyka – czyli opisy możliwych zdarzeń, ich przyczyn i skutków,

- wyróżnia dwa podejścia do identyfikacji ryzyka: na podstawie zasobów (aktywa) oraz na podstawie zdarzeń,

- dopuszcza częściowo ilościowe metody oceny ryzyka – gdy wymagany jest większy poziom precyzji,

- kładzie nacisk na ciągłe monitorowanie ryzyka – nie tylko w ramach okresowych przeglądów, ale także na bieżąco (zgodnie z klauzulą A.2.7).

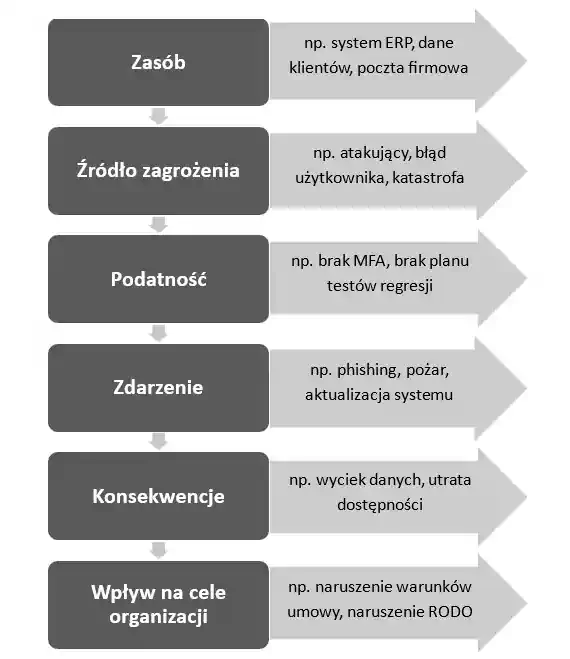

Nowy model scenariuszowy – etapy i zależności

Diagram: Elementy scenariusza ryzyka według ISO/IEC 27005:2022 (przyczyna–zdarzenie–konsekwencja–wpływ na cel) z przykładami dla każdej kategorii.